01.09.2014

01.09.2014

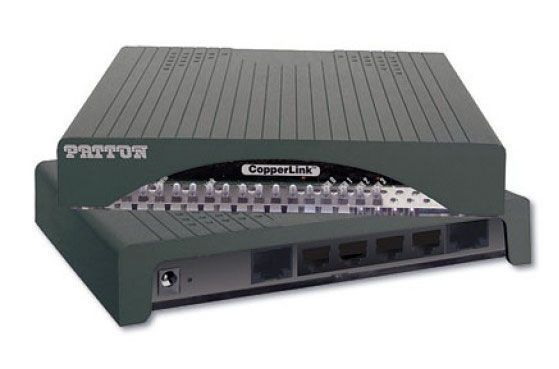

Американская компания Patton выпустила на рынок систему CopperLink 2300, позволяющую передавать сигналы Ethernet по кабелям «витая пара» на значительные расстояния при битрейтах свыше 60 Мбит/с, принцип работы которой основан на коммутации проводников.

Чтобы повысить пропускную способность сети, устройство имеет возможность запараллеливать между собой пары. По каждой из пар возможно передавать поток данных с битрейтом от 5,7 до 15,3 Мбит/с в зависимости от требуемой дистанции передачи данных. Возможность коммутации пар позволяет проектировщику системы либо инсталлятору выбрать оптимальную комбинацию скорости потока с дистанцией передачи. Передающий и приёмный блоки системы по умолчанию настроены на режим plug-n-play, позволяющий автоматически сконфигурировать систему таким образом, чтобы обеспечить максимальную пропускную способность сети. В случае обрыва одной из пар устройства автоматически перераспределяют потоки данных по оставшимся парам, чтобы сохранить стабильность сетевого соединения.

Управляемые удлинители CopperLink позволяют выполнять и более сложные функции управления процессом передачи данных по сетевому соедининию. Связь с портом устройства, по которому происходит передача данных управления, производится в зашифрованном виде. В устройстве реализован и брандмауэр, осуществляющий контроль трафика путём создания списков доступа, где фильтрация трафика производится на основе анализа IP-адресов источника и приёмника данных, а также номеров портов, статуса соединения и используемого протокола. Реализуемы здесь и виртуальные сети, конфигурируемые для каждого порта в отдельности.

Система является весьма простой в инсталляции, а для её конфигурирования могут использоваться коды командной строки, поступающие на устройства через консоль, эмулятор терминала Telnet либо по защищённому соединению SSH. Возможно и управление посредством веб-интерфейса.